Ataki typu Ransomware są coraz częstsze, zakłócają funkcjonowanie przedsiębiorstw i mogą być dla nich bardzo kosztowne. Bez względu na to, jak skrupulatnie organizacja stosuje najlepsze praktyki ochrony cennych danych, napastnicy wydają się być o krok przed nimi. Złośliwie szyfrują dane, przejmują kontrolę nad aplikacją do tworzenia kopii zapasowych i usuwają je.

Blokada czasowa dla odzyskiwania danych po ataku ransomware

Ochrona przed oprogramowaniem ransomware jest dziś głównym problemem dla organizacji. ExaGrid oferuje unikalne podejście do zapewnienia, że atakujący nie mogą naruszyć danych z kopii zapasowych, dzięki czemu organizacje mogą być pewne, że mogą przywrócić dotkniętą problemem pamięć podstawową i uniknąć płacenia okupów.

Wyzwanie polega na tym, jak zabezpieczyć dane z kopii zapasowych przed ich usunięciem, a jednocześnie umożliwić ich oczyszczanie po osiągnięciu punktów retencji. Jeżeli zablokują Państwo wszystkie dane, nie będzie można usunąć punktów retencyjnych, a koszty przechowywania staną się nie do utrzymania. Jeżeli zezwolą Państwo na usuwanie punktów retencyjnych w celu oszczędzania pamięci, pozostawią Państwo system otwarty dla hakerów, którzy będą mogli usunąć wszystkie dane. Unikalne podejście ExaGrid nazywa się Retention Time-Lock. Uniemożliwia ono hakerom usunięcie kopii zapasowych i pozwala na oczyszczanie punktów retencyjnych. W rezultacie otrzymujemy silne rozwiązanie w zakresie ochrony i odzyskiwania danych przy bardzo niskich kosztach dodatkowych pamięci masowej ExaGrid.

ExaGrid to wielowarstwowe przechowywanie kopii zapasowych ze strefą lądowania (Landing Zone) i oddzielną warstwą retencyjną (Retention Tier), zawierającą wszystkie dane retencyjne. Kopie zapasowe są zapisywane bezpośrednio w „wychodzącej na sieć” strefie lądowania pamięci podręcznej dysku ExaGrid, co zapewnia szybką wydajność tworzenia kopii zapasowych. Najnowsze kopie zapasowe są przechowywane w pełnej, nie zdeduplikowanej formie, co umożliwia szybkie przywracanie danych.

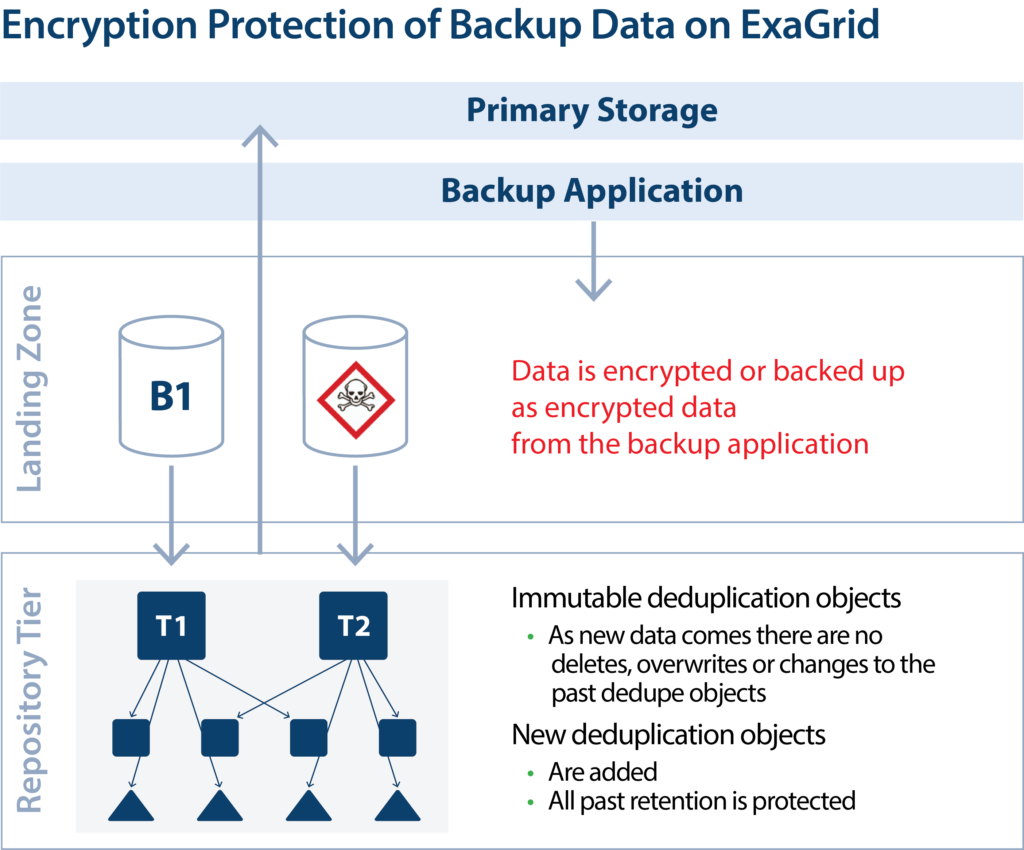

Po umieszczeniu danych w strefie Landing Zone, są one przechowywane w „niesieciowym” (tiered air gap) repozytorium retencji długoterminowej, gdzie dane są adaptacyjnie deduplikowane i przechowywane jako obiekty danych deduplikowanych, aby zmniejszyć koszty przechowywania danych retencji długoterminowej. W miarę jak dane są wiązane do warstwy retencyjnej, są one deduplikowane i przechowywane w postaci szeregu obiektów i metadanych. Podobnie jak w przypadku innych systemów przechowywania obiektów, obiekty i metadane systemu ExaGrid nigdy nie są zmieniane ani modyfikowane, co czyni je niezmiennymi, umożliwiając jedynie tworzenie nowych obiektów lub usuwanie starych po osiągnięciu poziomu retencji. Kopie zapasowe w warstwie retencyjnej mogą obejmować dowolną liczbę dni, tygodni, miesięcy lub lat, która jest wymagana. Nie ma ograniczeń co do liczby wersji lub czasu przechowywania kopii zapasowych. Wiele organizacji przechowuje kopie zapasowe co 12 tygodni, co 36 miesięcy, co 7 lat, a czasami nawet zachowuje je na zawsze.

Funkcja Retention Time-Lock firmy ExaGrid do odzyskiwania danych Ransomware jest uzupełnieniem długoterminowego przechowywania danych z kopii zapasowych i wykorzystuje 3 różne funkcje:

- niezmienne obiekty deduplikacji danych

- warstwa niezwiązana z siecią

- opóźnione żądania usunięcia

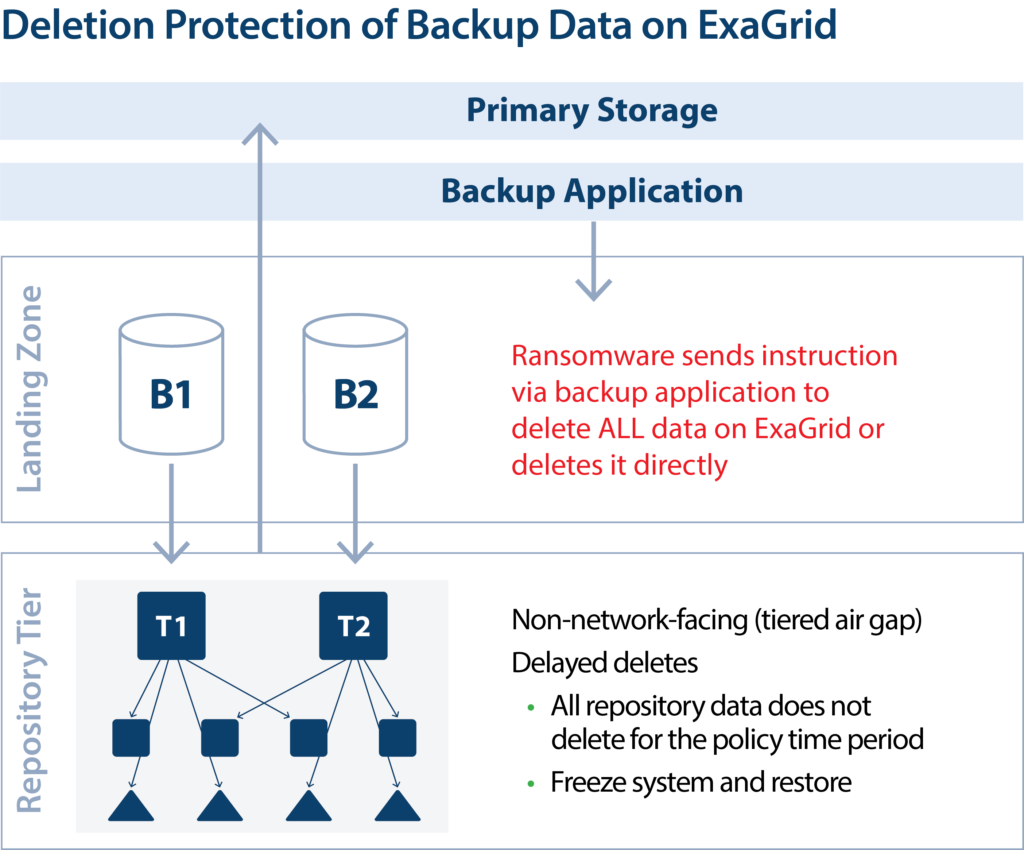

Podejście ExaGrid do ransomware pozwala organizacjom na ustawienie okresu blokady czasowej, który opóźnia przetwarzanie wszelkich żądań usunięcia danych w warstwie Retention Tier. Połączenie warstwy niedostępnej dla sieci, opóźnionego usuwania danych przez określony czas oraz niezmiennych obiektów, które nie mogą być zmieniane ani modyfikowane, to elementy rozwiązania ExaGrid Retention Time-Lock. Na przykład, jeśli okres blokady czasowej dla warstwy retencyjnej jest ustawiony na 10 dni, to kiedy żądania usunięcia są wysyłane do ExaGrid z aplikacji do tworzenia kopii zapasowych, która została naruszona, lub ze zhakowanego CIFS, lub innych protokołów komunikacyjnych, wszystkie długoterminowe dane retencyjne (tygodnie/miesiące/roki) są nienaruszone. Dzięki temu organizacje mają kilka dni i tygodni na zidentyfikowanie problemu i przywrócenie danych.

Dane są blokowane czasowo na określoną przez politykę liczbę dni przed jakimkolwiek usunięciem. Jest to rozwiązanie odrębne i różniące się od długoterminowego przechowywania danych, które mogłoby być przechowywane przez lata. Dane w strefie leading zone zostaną usunięte lub zaszyfrowane, ale dane na poziomie Retention Tier nie są usuwane na żądanie z zewnątrz przez skonfigurowany okres czasu – są zablokowane czasowo na określoną w polityce liczbę dni przed jakimkolwiek usunięciem. Po zidentyfikowaniu ataku ransomware wystarczy wprowadzić system ExaGrid w nowy tryb odzyskiwania, a następnie przywrócić wszystkie dane z kopii zapasowych do głównego magazynu.

Rozwiązanie zapewnia blokadę retencji, ale tylko przez regulowany okres czasu, ponieważ opóźnia usuwanie danych. ExaGrid nie zdecydował się na wdrożenie Retention Time-Lock na zawsze, ponieważ koszt pamięci masowej byłby nie do opanowania. W podejściu ExaGrid wystarczy dodatkowe 10% pamięci w repozytorium, aby utrzymać opóźnienie usuwania danych. ExaGrid umożliwia ustawienie opóźnienia usuwania danych za pomocą polityki.

Proces odzyskiwania – 5 prostych kroków

- wywołaj tryb odzyskiwania (Zegar blokady czasu przechowywania zostaje zatrzymany, a wszystkie usunięcia zostają wstrzymane na czas nieokreślony, aż do zakończenia operacji odzyskiwania danych).

- Administrator kopii zapasowych może przeprowadzić odzyskiwanie danych za pomocą interfejsu graficznego ExaGrid, ale ponieważ nie jest to często wykonywana operacja, sugerujemy skontaktowanie się z działem obsługi klienta ExaGrid.

- określ czas zdarzenia, aby móc zaplanować przywracanie.

- ustal, która kopia zapasowa w ExaGrid zakończyła deduplikację przed zdarzeniem.

- wykonaj przywracanie z tej kopii zapasowej za pomocą aplikacji do tworzenia kopii zapasowych.

Zalety ExaGrid to:

- niezmienne obiekty deduplikacji nie mogą być modyfikowane, zmieniane ani usuwane (poza polityką retencji).

- zarządzanie jednym systemem zamiast wieloma systemami zarówno do przechowywania kopii zapasowych, jak i odzyskiwania danych po ataku ransomware.

- unikalny drugi poziom retencji, który jest widoczny tylko dla oprogramowania ExaGrid, a nie dla sieci.

- dane nie są usuwane, ponieważ żądania usunięcia są opóźnione i dzięki temu są gotowe do odzyskania po ataku ransomware.

- codzienne, cotygodniowe, comiesięczne, roczne i inne czyszczenia nadal mają miejsce, ale są po prostu opóźnione, aby utrzymać koszty przechowywania zgodne z okresami retencji.

Przykładowe scenariusze

Dane są usuwane w strefie Leading Zone z pamięcią podręczną ExaGrid za pomocą aplikacji do tworzenia kopii zapasowych lub poprzez zhakowanie protokołu komunikacyjnego. Ponieważ dane z warstwy repozytorium mają blokadę czasową z opóźnieniem, obiekty pozostają nienaruszone i są dostępne do przywrócenia. Po wykryciu zdarzenia związanego z oprogramowaniem ransomware wystarczy wprowadzić ExaGrid w tryb odzyskiwania i przywrócić dane. Na wykrycie ataku ransomware mają Państwo tyle czasu, na ile została ustawiona blokada czasowa w ExaGrid. Jeżeli blokada czasowa została ustawiona na 10 dni, to mają Państwo 10 dni na wykrycie ataku ransomware (w tym czasie wszystkie kopie zapasowe są chronione), aby wprowadzić system ExaGrid w tryb odzyskiwania w celu przywrócenia danych.

Dane są zaszyfrowane w strefie lądowania ExaGrid Disk-cache lub są zaszyfrowane na podstawowym nośniku danych i zarchiwizowane w ExaGrid w taki sposób, że ExaGrid posiada zaszyfrowane dane w strefie lądowania i deduplikuje je do warstwy repozytorium. Dane w Landing Zone są zaszyfrowane. Jednak wszystkie wcześniej zdeduplikowane obiekty danych nigdy się nie zmieniają (immutable), więc nie mają na nie wpływu nowo przybyłe zaszyfrowane dane. ExaGrid posiada wszystkie poprzednie kopie zapasowe sprzed ataku ransomware, które mogą być natychmiast przywrócone. Oprócz możliwości odzyskania danych z najnowszej deduplikowanej kopii zapasowej, system nadal zachowuje wszystkie dane z kopii zapasowych zgodnie z wymogami retencji.

Cechy:

- niezmienne obiekty deduplikacji, które nie mogą być zmieniane, modyfikowane lub usuwane (poza polityką retencji)

- wszelkie żądania usunięcia są opóźnione o liczbę dni określoną w polityce ochrony.

- zaszyfrowane dane zapisane w ExaGrid nie usuwają ani nie zmieniają poprzednich kopii zapasowych w repozytorium.

- zaszyfrowane dane Landing Zone nie usuwają ani nie zmieniają poprzednich kopii zapasowych w repozytorium.

- ustawienie opóźnionego usuwania w krokach co 1 dzień (jest to dodatek do polityki długoterminowego przechowywania kopii zapasowych).

- chroni przed utratą wszystkich zachowanych kopii zapasowych, w tym miesięcznych i rocznych.

- uwierzytelnianie dwuskładnikowe (2FA) chroni zmiany ustawień blokady czasowej.

- Tylko administrator może zmienić ustawienia blokady czasowej.

- 2FA z loginem/hasłem administratora i wygenerowanym przez system kodem QR do uwierzytelniania drugiego czynnika.

- osobne hasło dla strony głównej i drugiej strony ExaGrid.

- osobne hasło dla oficera bezpieczeństwa lub wiceprezesa ds. infrastruktury/operacji do zmiany lub wyłączenia blokady czasu przechowywania.

- cecha szczególna: Alarm przy kasowaniu

- alarm jest podnoszony 24 godziny po usunięciu.Alarm przy dużym usunięciu: Administrator kopii zapasowych może ustawić wartość jako próg (domyślnie 50%) i jeżeli usunięcie będzie większe niż próg, system podniesie alarm.

- próg można skonfigurować dla poszczególnych udziałów na podstawie schematu tworzenia kopii zapasowych. (Wartość domyślna to 50% dla każdego udziału).

- gdy do systemu wpłynie żądanie usunięcia danych, system ExaGrid będzie respektował to żądanie i usunie dane. Jeżeli włączona jest opcja RTL, dane będą przechowywane zgodnie z polityką RTL (przez liczbę dni ustaloną przez organizację). Gdy RTL jest włączony, organizacje będą mogły odzyskać dane za pomocą PITR (Point-In-Time-Recovery).

- jeżeli organizacja często otrzymuje fałszywe alarmy pozytywne, administrator może dostosować wartość progową w zakresie 1-99%, aby uniknąć większej ilości fałszywych alarmów.